Η Oracle Financial Services Analytical Applications (OFSAA) και η PwC, μέλος επιπέδου Platinum και Cloud Elite του Oracle PartnerNetwork (OPN), ανακοίνωσαν τη συνεργασία τους σε διεθνές επίπεδο για την προσφορά στις ασφαλιστικές εταιρείες ξεκάθαρης οπτικής αναφορικά με τρέχοντα και επερχόμενα ζητήματα συμμόρφωσης με το νέο πρότυπο IFRS 17 του Οργανισμού Διεθνών Λογιστικών Προτύπων (ΟΔΛΠ), στα οποία καλούνται να ανταποκριθούν μέχρι το 2021, καθώς και με το πρότυπο περί συμβάσεων μεγάλης διάρκειας (Long Duration Contract Standard) κατά GAAP, το οποίο εκκρεμεί.

Από κοινού, η Oracle και η PwC διευκολύνουν το μετασχηματισμό των χρηματοοικονομικών διαδικασιών και της διαχείρισης κινδύνου καθώς και την υιοθέτηση του IFRS 17 από τις ασφαλιστικές εταιρείες.

Η Oracle παρέχει την πλατφόρμα διαχείρισης δεδομένων που θα επιτρέψει την υλοποίηση διαδικασιών μετασχηματισμού των χρηματοοικονομικών και εφαρμογών ανάλυσης για το πρότυπο IFRS 17 με προδιαμορφωμένες λειτουργίες για επιχειρησιακούς κανόνες, αποτιμήσεις, υπολογισμούς περιθωρίων υπηρεσιών σύμβασης και κοινοποιήσεις στοιχείων.

Η πλατφόρμα διαχείρισης δεδομένων και τα σχετιζόμενα με αυτήν εργαλεία εξασφαλίζουν προδιαμορφωμένες δυνατότητες ενοποίησης με τις διαδικασίες λογιστικής παρακολούθησης και κλεισίματος οικονομικών περιόδων, διευκολύνουν την ενοποίηση με αναλογιστικά συστήματα και δημιουργούν ενοποιημένα, ελέγξιμα αποτελέσματα για τις ανάγκες εσωτερικών και εξωτερικών αναφορών, με δυνατότητα ελέγχου-επαλήθευσης και διαχρονικής καταγραφής.

Η PwC λειτουργεί ως στρατηγικός σύμβουλος της Oracle παρέχοντας εξατομικευμένες συμβουλευτικές υπηρεσίες, υπηρεσίες υλοποίησης και εργαλεία επιτάχυνσης (accelerator).

Οι ασφαλιστικές εταιρείες θα επωφεληθούν από τη βελτιωμένη λήψη αποφάσεων, την εκσυγχρονισμένη αναλογιστική ανάλυση, καθώς και από τις πιο έγκαιρες, αξιοποιήσιμες αναφορές σχετικά με τις ανάγκες συμμόρφωσης.

Ο Sonny Singh, Senior Vice President και General Manager του Financial Services Global Business Unit της Oracle, δήλωσε: «Σήμερα, περισσότερο από ποτέ άλλοτε, οι ασφαλιστικές εταιρείες πρέπει να ανταποκριθούν σε μια μεγάλη γκάμα απαιτήσεων σχετικά με τους κανονισμούς και τη συμμόρφωση, συμπεριλαμβανομένων των νέων χρηματοοικονομικών προτύπων όπως το IFRS 17.

Για να το πετύχουν αυτό, χρειάζονται μια ολοκληρωμένη τεχνολογική λύση που θα τους επιτρέψει να συμμορφωθούν κατάλληλα με αυτές τις ολοένα πιο σύνθετες απαιτήσεις και να μειώσουν τις δυσμενείς επιπτώσεις στις επιχειρηματικές τους δραστηριότητες.

Η βραβευμένη πλατφόρμα διαχείρισης κινδύνων και συμμόρφωσης της Oracle, ειδικά σχεδιασμένη για οργανισμούς χρηματοοικονομικών υπηρεσιών, συνδυάζεται με την εξειδίκευση της PwC στην παροχή συμβουλευτικών υπηρεσιών και παρέχει στις ασφαλιστικές εταιρείες τις αναγκαίες δυνατότητες για να ανταποκριθούν σε αυτές τις αυστηρές απαιτήσεις».

Ο Alex Bertolotti, κύριος εταίρος της PwC και αρμόδιος για τα θέματα του IFRS 17, δήλωσε: «Η PwC αποτελεί κορυφαίο σύμβουλο στον κλάδο των ασφαλιστικών εταιρειών με ουσιαστικό ρόλο στο μετασχηματισμό και εκσυγχρονισμό των δραστηριοτήτων τους, ταυτόχρονα με τη συμμόρφωσή τους βάσει των απαιτήσεων του νέου προτύπου IFRS 17.

H ηγετική τεχνολογική θέση της Oracle, στον κλάδο των χρηματοοικονομικών υπηρεσιών σε συνδυασμό με την ισχυρή εμπειρία της PwC στην αγορά, επιτρέπει την παροχή συμβουλευτικών υπηρεσιών και λύσεων λογισμικού για τον κλάδο των ασφαλιστικών εταιρειών, και την αξιοποίηση της μεγάλης εξειδίκευσής μας στον κλάδο, ώστε να υποστηρίξουμε ουσιαστικά τους πελάτες μας στην προσπάθεια ανταπόκρισής τους σε συγκεκριμένες επιχειρηματικές προκλήσεις».

Το έργο αφορά στη δημιουργία πλατφόρμας φιλοξενίας και διαχείρισης του ψηφιακού αρχείου του ΙΕπ

Η Athens Technology Center (ATC) πρόσφατα ολοκλήρωσε τη δημιουργία συστήματος διαχείρισης ψηφιακού αρχείου για λογαριασμό του Ινστιντούτου Επικοινωνίας.

Συγκεκριμένα, με όχημα την πλατφόρμα infoasset, που αποτελεί την ολοκληρωμένη πρόταση της ATC για διαχείριση πολυμεσικού περιεχομένου και content marketing, το Ινστιντούτο απολαμβάνει πλέον την αποτελεσματική κατηγοριοποίηση, αρχειοθέτηση και διαχείριση ενός τεράστιου πλούτου περιοδικών, εκδόσεων, καταχωρίσεων, ραδιοφωνικών και τηλεοπτικών σποτ, από τη δεκαετία του 1940 έως σήμερα.

Πυρήνα του έργου αποτέλεσαν οι λειτουργικότητες αποθήκευσης, ταξινόμησης, αναζήτησης και διαχείρισης της πλατφόρμας infoassset της ATC.

Μέσω αυτών, οι χρήστες του συστήματος μπορούν να πλοηγούνται στο σύνολο του αρχείου, μέσα από ένα ασφαλές περιβάλλον λειτουργίας (UI), συνδυάζοντας ποικιλία κριτηρίων αναζήτησης, όπως, τον τίτλο και τους συντελεστές μιας διαφημιστικής καμπάνιας ή μιας έκδοσης, τη χρονολογία δημιουργίας συγκεκριμένου υλικού, τον τύπο του αρχείου, keywords , τη χρήση λογικών τελεστών κλπ.

Επίσης, στα πλαίσια του έργου, η ATC διαμόρφωσε ειδικό μηχανισμό «μαζικής εισαγωγής» (import) αρχείων εικόνας, ήχου και video, συμπεριλαμβανομένων των μεταδεδομένων τους.

Τελικός στόχος αυτής της πρωτοβουλίας του ΙΕπ είναι να αποκτήσουν σταδιακά πρόσβαση στο αρχείο φορείς και πρόσωπα της διαφήμισης.

Μέχρι στιγμής το αρχειοθετημένο περιεχόμενο αγγίζει τον αριθμό των 12.000 εγγραφών. Υπολογίζεται ότι το φθινόπωρο του 2018 ένα μεγάλο μέρος του αρχείου θα είναι έτοιμο, ώστε να διευκολύνεται η αναζήτηση του ζητούμενου περιεχομένου.

Με ένα έργο αξιώσεων και υψηλών τεχνικών προδιαγραφών επισφραγίστηκε η συνέχιση της συνεργασίας μεταξύ της Generation Y και τις κορυφαίας μεταφορικής εταιρίας στον τομέα της διακίνησης γενικού φορτίου και ανταλλακτικών πλοίων.

H Grandair LTD Cargo Services:

• Διαθέτει περισσότερα από 25 χρόνια εμπειρίας

• Λειτουργεί γραφεία σε κομβικά σημεία σε όλο τον κόσμο

• Συνεργάζεται με περισσότερες από 2.000 διεθνείς εταιρίες

• Καλύπτει περισσότερες από 95 χώρες με πάνω από 380 λιμάνια και αεροδρόμια

• Παρέχει ολοκληρωμένες υπηρεσίες μεταφοράς εμπορευμάτων και εκτελωνισμού παγκοσμίως

Για τη διαχείριση του διεθνούς πελατολογίου και των εμπορευμάτων της, η εταιρία εμπιστέφθηκε τη Generation Y, η οποία βάση των αναγκών και των στόχων του πελάτη αποφάσισε τον σχεδιασμό και την υλοποίηση του απαιτητικού έργου της σύνδεσης του διαχειριστικού συστήματος καταγραφής φορτίων με το σύστημα εκτελωνισμού και αποθήκης.

Συγκεκριμένα, βασικός στόχος ήταν η δημιουργία ενός κοινού interface μεταξύ των δύο συστημάτων που στηρίχθηκε σε μια απολύτως custom εκτέλεση με σαφή UI σχεδίαση.

Το έργο περιλαμβάνει τη δημιουργία συστήματος πολλαπλών ρόλων χρηστών (agents, διαχειριστές, εκτελωνιστές) με δυνατότητα διαφορετικών επιπέδων διαχείρισης και ένα πλήθος φίλτρων, λειτουργικοτήτων και εφαρμογών που επιτρέπουν την αποτελεσματική διαχείριση της πληροφορίας και των παρραγελιών.

Μέσω του νέου, ενιαίου διαχειριστικού συστήματος, η Grandair LTD απολαμβάνει:

• Απλοποίηση διαχείρισης των καρτελών του πελατολογίου

• Καθετοποίηση των διαδικασιών καταγραφής νέων αποστολών

• Ταχύτερη εξυπηρέτηση και επικοινωνία των συμμετεχόντων

• Εκμηδένιση του χρόνου εργασιών

• Διευκόλυνση ολοκλήρωσης διαδικασιών σε όλα τα γραφεία σε κάθε χώρα παρουσίας της εταιρίας

• Μείωση λειτουργικών εξόδων

Το Project Agora, το κορυφαίο Native Advertising δίκτυο στην Ελλάδα προετοιμάζεται για το επερχόμενο Παγκόσμιο Κύπελο ποδοσφαίρου και καλωσορίζει τους Mundial Fans. Πρόκειται για τη νέα δυνατότητα στόχευσης, η οποία δημιουργήθηκε για να ικανοποιήσει τις ανάγκες επικοινωνίας των διαφημιζομένων ενόψει του Παγκοσμίου Κυπέλου.

Οι Mundial Fans είναι στην πλειονότητα τους άνδρες, οι οποίοι ενδιαφέρονται για τα αθλητικά νέα και ειδικότερα για το Παγκόσμιο Κύπελο, πολύ περισσότερο από το μέσο Έλληνα.

Οι διαφημιζόμενοι έχουν τη δυνατότητα να επικοινωνήσουν με τους Mundial fans μέσω των καινοτόμων native ad-formats του Project Agora, αυξάνοντας περαιτέρω την αποδοτικότητα τους διαφημιστικού τους μηνύματος.

Η νέα δυνατότητα στόχευσης, είναι πλήρως εναρμονισμένη με τον κανονισμό για τα προσωπικά δεδομένα και θα είναι διαθέσιμη στην Ελληνική αγορά από την Τέταρτη 13 Ιουνίου έως και την ολοκλήρωση του Παγκοσμίου Κυπέλου, στις 15 Ιουλίου.

Τα Cutting Edge Courses επιστρέφουν με δύο σεμινάρια για το Digital Marketing Strategy και το Mobile Marketing! Ο Rob Thurner, κορυφαίος εισηγητής του κλάδου, μοιράζεται τα μυστικά του σε 2 διήμερα και μέσα από 32 ώρες θεωρητικής και πρακτικής εκπαίδευσης.

Στις 21 & 22 Ιουνίου ο Rob θα επεκταθεί στο Digital Marketing Strategy: Ανάμεσα σε άλλα, θα μιλήσει για το πώς θα ορίσεις τους στόχους σου, πώς θα κατανοείς και θα αξιοποιείς τα διαφορετικά ψηφιακά κανάλια και πώς θα σχεδιάσεις και θα υλοποιείς ολοκληρωμένες ψηφιακές καμπάνιες.

Σε ποιους απευθύνεται:

Στελέχη τμημάτων marketing και e-Commerce εταιριών B2C και B2B

Ιδιοκτήτες και στελέχη ηλεκτρονικών καταστημάτων

Στελέχη advertising και media agencies

Στις 16 & 17 Ιουλίου θα μπει στο μικροσκόπιο το Mobile Marketing. Μάθε ό,τι χρειάζεσαι για την επανασχεδίαση της mobile στρατηγικής σου, ποιες νέες τεχνολογίες θα λατρέψουν οι χρήστες σου και πώς θα μετρήσεις και θα βελτιστοποιήσεις την απόδοση mobile marketing καμπανιών.

Σε ποιους απευθύνεται:

Στελέχη επιχειρήσεων που ασχολούνται με το Mobile Strategy και Mobile Planning

Στελέχη επιχειρήσεων στο χώρο του Marketing, e-Commerce και CRM

Επιχειρήσεις που ήδη διαθέτουν κάποιο mobile platform, το οποίο δεν τους αποδίδει τα απαραίτητα πωλησιακά και οικονομικά οφέλη

Επιχειρήσεις με responsive web sites, από τους κλάδους: Ένδυση / Fashion, Ηλεκτρικά είδη, Super Market, κ.ο.κ.

Εταιρείες e-επιχειρείν, όπως: On-line φαρμακεία, ελληνικά mobile apps, ειδησεογραφικά web sites, αεροπορικές εταιρίες, μεγάλες αλυσίδες καταστημάτων, κ.ο.κ.

Περισσότερες πληροφορίες για τα Cutting Edge Courses θα βρείτε εδώ

Σε προσφορά διασωστικού εξοπλισμού και ειδών πρώτης ανάγκης στα Λιμεναρχεία Πάτμου και Σάμου προχώρησε η Ελληνική Ομάδα Διάσωσης σε συνεργασία με την ACS, με στόχο την υποστήριξη των επιχειρήσεων έρευνας και διάσωσης προσφύγων που διεξάγουν τα δύο λιμεναρχεία στην περιοχή της ευθύνης τους.

Περισσότερα από 45 κιβώτια με αλουμινοκουβέρτες, παιδικές κουβέρτες και αδιάβροχα παραδόθηκαν στα δύο Λιμεναρχεία, τα οποία συνεργάζονται με το Παράρτημα Σάμου της Ελληνικής Ομάδας Διάσωσης σε επιχειρήσεις στη θάλασσα.

Για την αποστολή της βοήθειας ενεργοποιήθηκε από την Ελληνική Ομάδα Διάσωσης το Τμήμα Κοινωνικών και Ανθρωπιστικών Δράσεων της Κεντρικής της Διοίκησης και το αντίστοιχο της Σάμου, ενώ η ACS, χορηγός της Ελληνικής Ομάδας Διάσωσης, ανέλαβε δωρεάν τη μεταφορά του εξοπλισμού από την Θεσσαλονίκη.

Η ACS στέκεται από το 2016 αρωγός της Ελληνικής Ομάδας Διάσωσης, με σκοπό την ενίσχυση του επιχειρησιακού της έργου στη θάλασσα, καθώς με την αύξηση των προσφυγικών ροών και πάλι στα νησιά, οι λιμενικές αρχές καλούνται να φέρουν εις πέρας για άλλη μια φορά δεκάδες επιχειρήσεις σε καθημερινή πλέον βάση.

Mέσω του προγράμματος Grow with Google που ξεκίνησε τον Μάρτιο η Google θα δώσει την ευκαιρία σε ένα εκατομμύριο Ευρωπαίους να βρουν δουλειά ή να αναπτύξουν νέες επιχειρηματικές δραστηριότητές.

Δεδομένου του ταχύτατου ψηφιακού μετασχηματισμού που συμβαίνει σήμερα στον κόσμο, η εταιρεία θέλει να διασφαλίσει ότι όλοι θα αξιοποιήσουν στο έπακρο τις ευκαιρίες και να ανταποκριθούν στις προκλήσεις που παρουσιάζει το πρόγραμμα αυτό.

Από τότε που ξεκίνησε το “Grow with Google” το 2015, περισσότεροι από 214.000 άνθρωποι βρήκαν νέα δουλειά ή ξεκίνησαν μια επιχείρηση επωφελούμενοι την προσφερόμενη εκπαίδευση.

Η εξασφάλιση ότι οι προσπάθειές της Google θα προσεγγίσουν τις πιο ευαίσθητες και μειονεκτούσες κοινωνικές ομάδες, απαιτεί την συνεργασία με οργανισμούς όπως η OpenClassrooms και η Inco, οι οποίοι βρίσκονται στην πρώτη γραμμή υποστήριξης εκείνων που βρίσκονται εκτός ψηφιακής αγοράς.

Αυτός είναι ο λόγος για τον οποίο στη συνάντηση Tech for Good στο Παρίσι η εταιρεία δεσμεύθηκε ότι θα προσφέρει 100 εκατομμύρια δολάρια για τα επόμενα πέντε χρόνια μέσω του Google.org σε μη κερδοσκοπικούς οργανισμούς της Ευρώπης, της Μέσης Ανατολής και της Αφρικής που επικεντρώνονται σε ανάπτυξη νέων δεξιοτήτων και παροχή οικονομικών ευκαιριών.

Στόχος της Google είναι να βοηθήσει οργανισμούς που επικεντρώνονται στη χρήση τεχνολογίας και καινοτομίας να εφοδιάσουν άτομα με νέες δεξιότητες και να υποστηρίξουν ανέργους ή αυτούς που αναζητούν καλύτερες θέσεις εργασίας όπως και εργαζομένους με χαμηλές απολαβές.

Σύμφωνα με την Ευρωπαϊκή Επιτροπή, το 44% των ευρωπαίων ενηλίκων σε παραγωγική ηλικία δεν έχουν βασικές ψηφιακές δεξιότητες. Στη Μέση Ανατολή και τη Βόρεια Αφρική, μόνο το 38% των νέων πιστεύει ότι η εκπαίδευσή τους παρέχει τις δεξιότητες που χρειάζονται για να εισέλθουν στο εργατικό δυναμικό.

Υπάρχει σαφώς πολλή δουλειά για να καταστούν οι ευκαιρίες της ψηφιακής οικονομίας διαθέσιμες σε όλους και ο τομέας κοινωνικής ευθύνης της εταιρείας μαζί με τους εμπλεκόμενους σε κυβερνητικές θέσεις, στα τοπικά συμβούλια, στα πανεπιστήμια και στις επιχειρήσεις του ιδιωτικού τομέα θα διαδραματίσει ζωτικό ρόλο .

Πηγή: Βlog.google

Σημαντικοί ομιλητές, ενδιαφέρουσες παρουσιάσεις και παράθυρο στο μέλλον για εκατοντάδες συνέδρους

Έλα, τώρα, πες μου την αλήθεια… Τι θα ζητούσε η καρδιά σου από ένα συνέδριο Ψηφιακής Τεχνολογίας, που γίνεται στην Αθήνα; Ναι, ετήσιο συνέδριο… Ναι, μεγάλης εταιρίας, πολύ γνωστής… Ακούω!

Να ήταν, λέει, παγκόσμιας κλάσης… Να είχε όχι έναν- δυο, αλλά τρεις και τέσσερις σημαντικούς ομιλητές, που θα μου πρόσφεραν άφθονη «τροφή για σκέψη»… Να είχε κόσμο και λαό… α, και να μου έδινε κάποιες «ανάσες» για συζήτηση και δικτύωση μ’ όλους αυτούς! Να μου άνοιγε, βρε παιδί μου, ένα παράθυρο στο μέλλον, να φυσήξει λίγος δροσερός αέρας, να διώξει (έστω πρόσκαιρα!) την ελληνική βαρυθυμία… Να ήταν κάτι σαν γιορτή, σαν πανηγύρι της τεχνολογίας…

Ε, λοιπόν, τα περισσότερα από αυτά, σχεδόν το σύνολο της wish list, υπήρχαν στο 3ο Microsoft Summit, που πραγματοποιήθηκε την Τρίτη, 22 Μαΐου στην κεντρική αίθουσα της Εθνικής Λυρικής Σκηνής στο εμβληματικό Κέντρο Πολιτισμού Ίδρυμα Σταύρος Νιάρχος, συγκεντρώνοντας το ενδιαφέρον εκατοντάδων ανθρώπων από τον χώρο της Πληροφορικής και όχι μόνο.

Και, ναι… πλησίασε πολύ τον ορισμό του world class:

Eίχε κόσμο (1500 άτομα, ήταν το νούμερο που κυκλοφόρησε), είχε τέσσερις σημαντικούς κύριους ομιλητές, είχε παλμό, κίνηση, ενδιαφέρον, πολλή τροφή για σκέψη (αλλά και κανονική…), είχε εικόνες από το μέλλον (όπως αυτές που έδειξαν εφαρμογές εικονικής πραγματικότητας, με τη χρήση τεχνολογίας HoloLens σε αίθουσα χειρουργείου) αλλά και ενθουσιασμό ανάμικτο με προβληματισμό (ας όψεται ο Κωνσταντίνος Δασκαλάκης με την ομιλία του), καθώς η τεχνητή νοημοσύνη και οι εφαρμογές της σχεδόν μονοπώλησαν τη συζήτηση…

Ατέλειωτες δυνατότητες, μεγάλη η ευθύνη

Στο ρόλο της «οικοδέσποινας», η Πέγκυ Αντωνάκου, CEO της Microsoft Ελλάδας, Κύπρου & Μάλτας, περιέγραψε τις δυνατότητες που προσφέρει πιά η τεχνολογία και αναφέρθηκε στο κύριο θέμα της παγκόσμιας συζήτησης, που δεν είναι άλλο από την τεχνητή νοημοσύνη.

«Το ερώτημα που τίθεται πλέον», τόνισε, «δεν είναι τι μπορεί να κάνει η τεχνητή νοημοσύνη, αλλά τι πρέπει να κάνει». Μιλώντας για την ελληνική πραγματικότητα, εξήγησε πώς μπορούμε να αξιοποιήσουμε αυτή την ευκαιρία ώστε να ακολουθήσουμε σαν χώρα εγκαίρως το τρένο των εξελίξεων.

Μάλιστα, αφού κάλεσε τους συνεργάτες της να χρησιμοποιήσουν τις τεχνολογίες της Microsoft προκειμένου να δημιουργήσουν οι ίδιοι τις λύσεις που θα οδηγήσουν τόσο τις επιχειρήσεις, όσο και τη χώρα στο αύριο, εστιάζοντας στην αξιοπιστία και την ασφάλεια ως βασικές αρχές και δεσμεύσεις της εταιρείας, υπογράμμισε ότι «το μέλλον είτε το σχεδιάζεις, είτε το υφίστασαι.

Στο μέλλον πρωταγωνιστής πρέπει να είναι ο άνθρωπος κι εμείς σήμερα έχουμε τη δυνατότητα να σχεδιάσουμε το μέλλον μας σε λευκό χαρτί. Σκεφτείτε τι μπορούμε να καταφέρουμε αν αξιοποιήσουμε τις δυνατότητές μας». Σημείωσε, όμως, ότι «οι δυνατότητες είναι ατελείωτες αλλά και η ευθύνη μεγάλη», προ(σ)καλώντας με αυτό τον τρόπο κάθε παρευρισκόμενο να σκεφτεί τη δική του επόμενη απόφαση.

Ο ψηφιακός μετασχηματισμός μιας χώρας

Στον μεγαλύτερο ψηφιακό μετασχηματισμό σε επίπεδο χώρας ήδη από τα μέσα των ‘90s, αναφέρθηκε ο επί μια δεκαετία (2006-2016) πρόεδρος της Εσθονίας, Toomas Hendrik Ilves, περιγράφοντας πώς η μικρή χώρα των 1,3 εκατ. κατοίκων κατάφερε να αποτελέσει παγκόσμιο παράδειγμα.

Ο πρώην πρόεδρος της Εσθονίας, Toomas Hendrik Ilves

Ως βασικές προϋποθέσεις για τη μετάβαση στον ψηφιακό κόσμο ανέφερε την πολιτική βούληση, την ανάπτυξη νομοθετικού πλαισίου και την εκπαίδευση, ενώ σημείωσε ότι «η ψηφιακή ταυτότητα είναι απαραίτητη προϋπόθεση για μια ψηφιακή κοινωνία και τη διασφάλιση βιώσιμου μέλλοντος».

Αξίζει να σημειωθεί ότι ο Εσθονός πολιτικός, που πλέον διδάσκει στην Καλιφόρνια, δήλωσε -απαντώντας σε ερώτηση της δημοσιογράφου και συντονίστριας του συνεδρίου, Σίας Κοσιώνη- ότι ζώντας στην Αμερική, ένιωσε σαν να επιστρέφει πίσω, στη δεκαετία του ’60….

Ζωντανό παράδειγμα ανατροπής

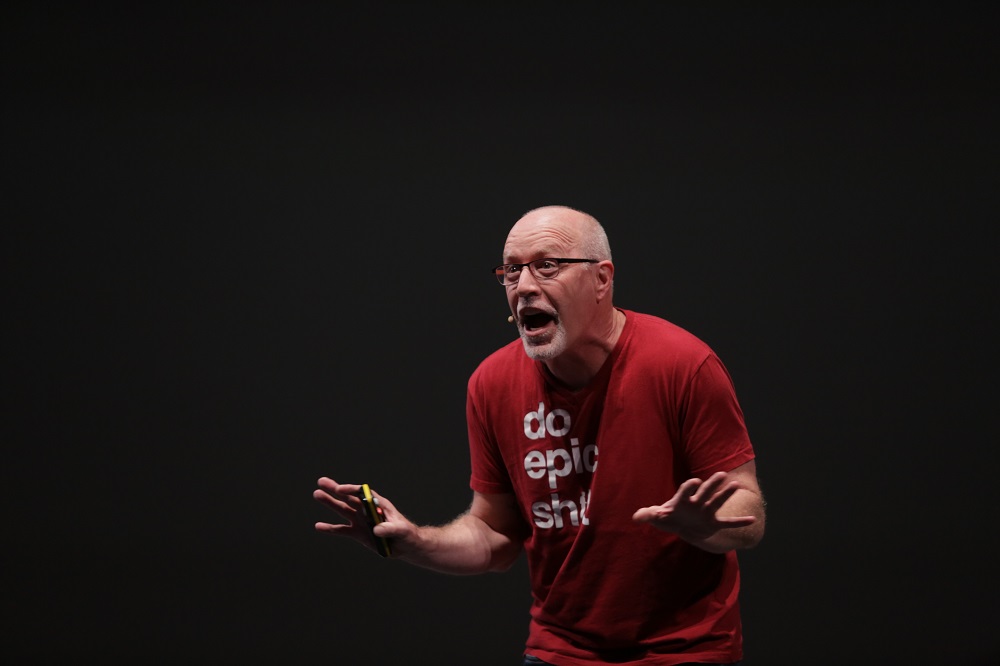

Εντελώς διαφορετικός από τον ήρεμο Εσθονό, ο Microsoft Distinguished Engineer & Visionary, αρχιτέκτονας της διαδικτυακής πλατφόρμας Bing και συγγραφέας, James Whittaker, έβαλε εξαρχής τη σφραγίδα του στην εκδήλωση, αναδεικνύοντας με πολύ παραστατικό τρόπο τη δύναμη της τεχνολογίας μέσα από παραδείγματα της καθημερινότητας.

Ο αεικίνητος James Whittaker, με το πλήρες νοήματος T-shirt του

Ξεκίνησε λέγοντας ότι «η σημερινή γενιά είναι η πρώτη που κατάφερε να αναπτύξει μηχανές πιο έξυπνες από εμάς τους ίδιους» για να προσθέσει ως χαρακτηριστικό δείγμα της εποχής μας τη δυνατότητα πολλών «να είναι μέλη των ομάδων που σχεδιάζουν εκείνες τις μηχανές, οι οποίες θα τους αντικαταστήσουν…»

Ο χαρισματικός ομιλητής, που έφθασε στην Αθήνα κατευθείαν από τα κεντρικά της Microsoft, στο Seattle, αναφέρθηκε στην εποχή μας και τις προκλήσεις του μέλλοντος σημειώνοντας ότι «σήμερα ζούμε στην εποχή με τις πιο ραγδαίες αλλαγές. Όταν κοιτάμε το μέλλον, χρειάζεται να καταλάβουμε ότι όλοι θα κληθούμε να κάνουμε τις δουλειές μας διαφορετικά.

Τα δεδομένα είναι το κλειδί της νέας εποχής και κρύβουν τις απαντήσεις σε κάθε πρόβλημα. Κάθε διάσταση της ζωής μας που θα σχετίζεται με δεδομένα, λοιπόν, θα γίνεται αυτομάτως πιο έξυπνη».

HoloLens στο χειρουργείο

Εξ ίσου ανατρεπτικός, αλλά σε διαφορετικό επίπεδο και τομέα ήταν ο επόμενος ομιλητής, ο Consultant Musculoskeletal Radiologist στο Imperial College Healthcare NHS Trust, Dimitri Amiras, που άνοιξε ένα παράθυρο στο μέλλον με την ομιλία του.

Ο ελληνικής καταγωγής ακτινολόγος ηγήθηκε της ομάδας Βρετανών ερευνητών, η οποία πραγματοποίησε την πρώτη επανορθωτική χειρουργική επέμβαση με τη βοήθεια συσκευών μεικτής πραγματικότητας HoloLens της Microsoft, και εντυπωσίασε τόσο με το όραμά του, όσο και τις δυνατότητες της τεχνολογίας στον κλάδο της υγείας, καθώς έδειξε πλάνα από βίντεο HoloLens, ώστε οι σύνεδροι να καταλάβουν καλύτερα το ρόλο της στην ιατρική.

Δεν παρέλειψε, άλλωστε, να τονίσει πως «η τεχνολογία αλλάζει τα πάντα γύρω μας και ακριβώς το ίδιο συμβαίνει και στον τομέα της υγείας».

Ο κόσμος μέσα από αλγορίθμους

Τελευταία (και πιο δυνατή) ήταν η ομιλία του καταξιωμένου Έλληνα καθηγητή του Τμήματος Ηλεκτρολόγων Μηχανικών & Επιστήμης Υπολογιστών του ΜΙΤ, Κωνσταντίνου Δασκαλάκη.

Ο ιδιαίτερα δημοφιλής στη χώρα μας ομιλητής δήλωσε ότι βρισκόμαστε ακόμα στη «Μεσοζωική» περίοδο των ΤΠΕ, παραδέχτηκε ότι ο ίδιος σήμερα «αντιλαμβάνεται όλο τον κόσμο μέσα από αλγορίθμους» και υπογράμμισε ότι «αυτοί είναι ο πιο γόνιμος τρόπος για να προσεγγίζεις τον κόσμο γύρω σου».

Αναφέρθηκε, επίσης, στις προκλήσεις που ο ίδιος εντοπίζει στη νέα εποχή τεχνητής νοημοσύνης, δηλώνοντας ότι «πρέπει να παραμείνουμε προσγειωμένοι. Σίγουρα η τεχνολογία έχει κάνει σημαντικά βήματα στην αναγνώριση ήχου και εικόνας, αλλά είναι ακόμα μέτρια στην αναγνώριση κειμένου κι έχει απογοητευτικές επιδόσεις στον προγραμματισμό κίνησης και τη μεταφορά γνώσης.

Από την άλλη αν φοβόμαστε τις μηχανές, τότε ο διάλογος δεν θα είναι γόνιμος». Τέλος, αναφέρθηκε και στον δικό μας ρόλο, σημειώνοντας ότι «η Ελλάδα είναι μέρος του παγκόσμιου γίγνεσθαι, πρέπει όμως να σκεφτόμαστε και τοπικά, αξιοποιώντας τα καλά που έχει η χώρα μας.

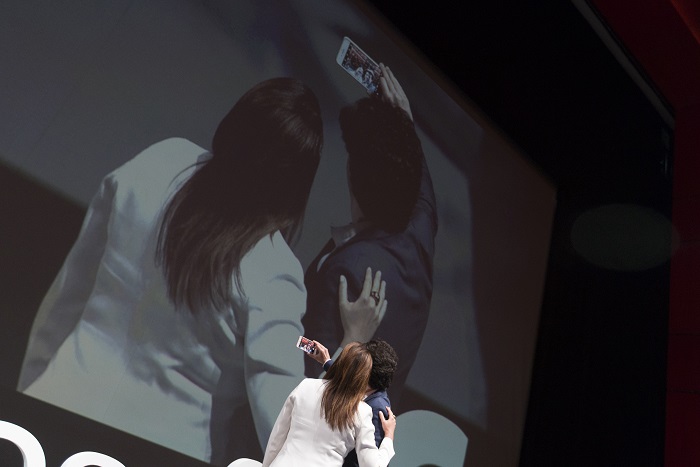

Η «καταληκτική» selfie: Πέγκυ Αντωνάκου και Κωνσταντίνος Δασκαλάκης, με φόντο όλους τους συνέδρους.

Πρέπει να αντιμετωπίζουμε τις δυσλειτουργίες και να προτείνουμε ψηφιακές λύσεις προς το κοινωνικό όφελος». Για να σημειώσει, κλείνοντας (και πριν βγάλει μια selfie επί σκηνής με την κ. Αντωνάκου και φόντο το κοινό…) ότι «πρέπει να αυξηθεί ο τεχνολογικός αλφαβητισμός. Όλοι πρέπει να είμαστε συμμέτοχοι στο ψηφιακό μέλλον που έρχεται».

Παρουσιάσεις και βραβεία

Τις δραστηριότητες, τις λύσεις και τις προτάσεις τους επέδειξαν στη διάρκεια του Summit ελληνικές εταιρείες που κάνουν πράξη τον ψηφιακό μετασχηματισμό (Affidea, Dell, Logicom), αξιοποιώντας λύσεις της Microsoft.

Λίγο πριν από την ολοκλήρωση του συνεδρίου, μάλιστα, η Microsoft Hellas βράβευσε τους πέντε συνεργάτες της, που ξεχώρισαν φέτος. Συγκεκριμένα, η εταιρία Pollfish βραβεύτηκε στην κατηγορία Data & Artificial Intelligence: The art of possible, ως η εταιρία που πρωτοπόρησε, δημιουργώντας λύσεις DATA & AI, με τη βοήθεια του Microsoft Cloud.

Με το βραβείο Embracing the Microsoft Modern Workplace, βραβεύτηκε η εταιρία Kinetix IT Solutions από τη Μάλτα, που προώθησε τον σύγχρονο χώρο εργασίας, συνδυάζοντας έξυπνες συσκευές, μοντέρνες εφαρμογές και Cloud υπηρεσίες.

Με το βραβείο Unique Customer experiences with Microsoft Modern Business Applications, βραβεύτηκε η κυπριακή DOT.CY, η οποία ανέπτυξε και προώθησε υψηλής ποιότητας λύσεις, συμβάλλοντας στην ταχεία αναδιαμόρφωση και βελτιστοποίηση της λειτουργίας των πελατών της.

Η InTTrust S.A. τιμήθηκε με το βραβείο Empower Business with Microsoft Cloud, ως η εταιρία – συνεργάτης που συνέβαλε στον ψηφιακό μετασχηματισμό άλλων επιχειρήσεων.

Τέλος, το βραβείο Microsoft Cloud Solution Provider έλαβε η Logicom Public Ltd που επέδειξε την ταχύτερη ανάπτυξη, πωλώντας λύσεις Cloud εντός και εκτός Ελλάδος.

Την Τετάρτη 6 και την Πέμπτη 7 Ιουνίου 2018 θα πραγματοποιηθεί το 3o Ετήσιο Συνέδριο – Έκθεση "Sm@rt Cities – Digit@l Citizens" στο Ξενοδοχείο Royal Olympic επί της οδού Αθανασίου Διάκου 28-34 στην Αθήνα με βασικό θεματικό άξονα " Think Sm@rt : Οι Ελληνικές Πόλεις μπροστά στον Ψηφιακό Μετασχηματισμό ".

Το Συνέδριο τελείται υπό την αιγίδα του Υπουργείου Διοικητικής Ανασυγκρότησης, του Υπουργείου Περιβάλλοντος και Ενέργειας, του Υπουργείου Τουρισμού, της Γενικής Γραμματείας Ψηφιακής Πολιτικής, Τηλεπικοινωνιών και Ταχυδρομειών του Υπουργείου Ψηφιακής Πολιτικής, Τηλεπικοινωνιών και Ενημέρωσης, της Εθνικής Επιτροπής Τηλεπικοινωνιών και Ταχυδρομείων και της Περιφέρειας Αττικής.

Επίσης τελείται με την συνεργασία Φορέων των Κλάδων της Ψηφιακής Οικονομίας όπως του ΣΕΠΕ, ΣΕΚΕΕ, Hepis, EΛΛ/AK, ΕΠΕ και άλλων

Οι θεματολογικές ενότητες επικεντρώνονται σε σειρά σημαντικών θεμάτων, που αφορούν: στις Ψηφιακές Υπηρεσίες της Δημόσιας Διοίκησης προς τους πολίτες μέσω των Δήμων και των Περιφερειών, στην Αστική και Περιφερειακή Ανάπτυξη κ.α

Για να δηλώσετε την συμμετοχή σας πατήστε εδώ και για περισσότερες πληροφορίες σχετικά με το συνέδριο πατήστε εδώ

Με 5 σημαντικά βραβεία διακρίθηκε η RDC Informatics και οι συνεργάτες της στα Education Leaders Awards 2018, σε εκδήλωση που πραγματοποιήθηκε την Παρασκευή 18 Μαΐου στο συνεδριακό κέντρο Πανεπιστημίου Δυτικής Αττικής.

Πιο συγκεκριμένα, η RDC Informatics και οι συνεργάτες της παρέλαβαν 3 Gold βραβεία, 1 Silver, και 1 Bronze στα Education Leaders Awards 2018, την πλέον σημαντική διοργάνωση ανάδειξης & προβολής βέλτιστων καινοτόμων πρακτικών στην αγορά της Εκπαίδευσης.

Διακρίσεις που επιβεβαιώνουν για ακόμη μια φορά την Εξιδείκευση της ομάδας της RDC Informatics στο τομέα των Λύσεων Τεχνολογίας & Εφαρμογών Πληροφορικής στην Αγορά της Εκπαίδευσης.

Ανάμεσα στους συνεργάτες της RDC Informatics που διακρίθηκαν ήταν η Unicert για τη Στρατηγική Μάρκετινγκ του Πανεπιστημίου Frederick στην κατηγορία "Στρατηγική Μάρκετινγκ", το Safe Water Sports για το Πρόγραμμα Εκπαίδευσης ΠΡΟΣΕΧΩ – ΜΑΘΑΙΝΩ – ΝΟΙΑΖΟΜΑΙ στην κατηγορία "Δεσμός με την Κοινωνία" , η Σχολή Γαστρονομίας Chef d’ Oeuvre για τη Στρατηγική Digital Marketing της Σχολής Γαστρονομίας Chef d’ Oeuvre στην κατηγορία "Στρατηγική Μάρκετινγκ", η RDC Informatics & η Schoolnet για το σύστημα Ψηφιακής Εκπαίδευσης β’-βάθμιας εκπαίδευσης LEARN DIGITAL στην κατηγορία "Ψηφιακή Εκπαίδευση".

Η πρωτοποριακή Εφαρμογή κινητών τηλεφώνων για Φροντιστήρια Μέσης Εκπαίδευσης, MySchoolApp της RDC Informatics απέσπασε το GOLD βραβείο στην κατηγορία "Βέλτιστη Μαθησιακή Εμπειρία"

Η RDC Informatics έχει συμπληρώσει 20 χρόνια παρουσίας στην διεθνή αγορά πληροφορικής & τηλεπικοινωνιών με έμφαση στην ανάπτυξη καινοτόμων εφαρμογών λογισμικού.

Η εταιρεία επικεντρώνεται στην λειτουργική αυτοματοποίηση των εργασιών και των ρόλων που χρησιμοποιούν καθημερινά οι Εκπαιδευτικοί Οργανισμοί κάθε κατηγορίας και επιπέδου, κατέχοντας ηγετική θέση στην ανάπτυξη καινοτόμων ψηφιακών οικοσυστημάτων εκπαίδευσης (https://www.rdc.gr).

Περισσότερες πληροφορίες για τη διοργάνωση και τη βραδιά των βραβείων Education Leaders Awards 2018 είναι διαθέσιμες στην ηλ. διεύθυνση http://www.educationleadersawards.gr/.

Πρόσφατα άρθρα

Εγγραφή στο Newsletter

Θα λαμβάνετε κάθε εβδομάδα τα πιο hot άρθρα στο email σας!

Πρόσφατα άρθρα Tech & Business

Δημοφιλή άρθρα

Categories Menu

Site Menu

Διεύθυνση εταιρείας

Ευμολπιδών 23

118 54, Αθήνα

Γενικές πληροφορίες

info@verticom.gr

(+30) 210 924 55 77